FEITIAN カード型OTPトークン VC-N200E で Microsoft Entra ID (Azure AD) 多要素認証を設定する

カード型OTPトークン FEITIAN VC-N200E で Microsoft Entra ID(Azure Active Directory) 多要素認証を設定する手順を解説します。

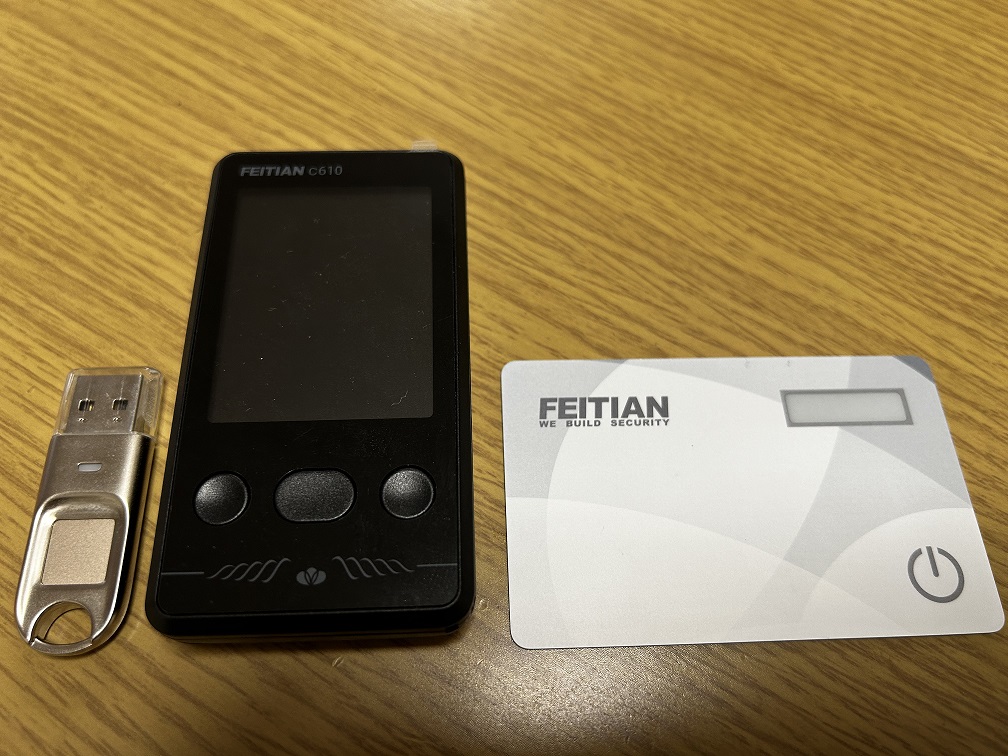

飛天ジャパン様からカード型OTPトークンである「VC-N200E」を提供いただいたので、実際にMicrosoft Entra ID (Azure AD) の多要素認証設定の流れを解説していきます。

その他の飛天ジャパン様提供製品でのMicrosoft Entra ID (Azure AD) 多要素認証設定記事はこちらから FEITIAN BioPass FIDO2 で Azure Active Directory 多要素認証を設定する FEITIAN OTP c610 で Azure Active Directory 多要素認証を設定する

検証端末FEITIAN VC-N200Eについて

一般的なカードサイズと同じなので、財布などにしまえて携帯しやすいセキュリティデバイスになります。 製品の詳しい情報は下記のページをご覧ください。 https://ftsafe.co.jp/products/otp/cardotp/

事前準備

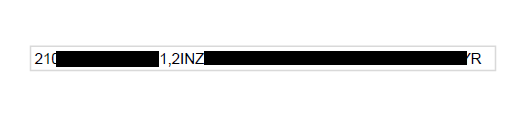

Microsoft Entra ID にOTPトークンを追加するため、Base32形式のSeedCodeが必要となります。

こちらは事前に端末を購入した業者(今回の例では飛天ジャパン様)に払い出してもらう必要があります。

(SeedCode情報は購入した端末数分必要となります。)

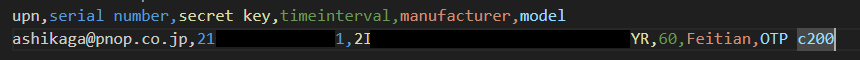

また、この後の手順でMicrosoft Entra ID (Azure AD)側にSeedCode情報が記載されたCSVファイルをアップロードする必要があるので同時に作っておきます。

CSVファイルの内容説明

| 項目 | 説明 | 設定内容 |

|---|---|---|

| upn | ユーザー名 | 多要素認証対象のユーザープリンシパル名 |

| serial number | OTPトークンのシリアル番号 | 発行されたSeedCode情報の左側の値 |

| secret key | OTPトークンのシークレットキー | 発行されたSeedCode情報の右側の値 |

| timeinterval | 時間間隔(秒):30/60 | 60 |

| manufacturer | 製造元 | Feitian |

| model | OTPトークンの製造モデル | OTP c200 |

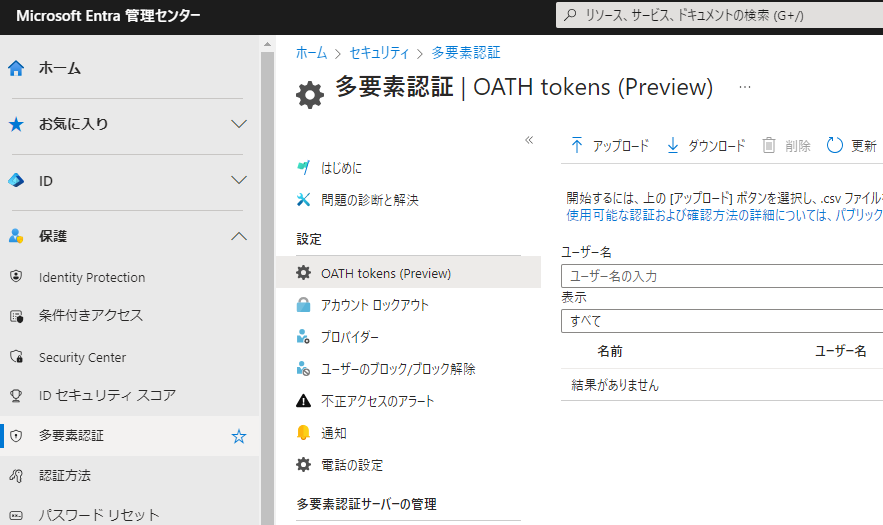

まずはMicrosoft Entra ID (Azure AD) に OAUTHトークンをアップロード&アクティブ化

-

Microsoft Entra管理センター( https://entra.microsoft.com/ )にアクセスし、保護メニューから「多要素認証 - OAUTH tokens」を選択

※Azure 管理ポータルから Azure Active Directoryブレードを開いても同じことができる

※Azure 管理ポータルから Azure Active Directoryブレードを開いても同じことができる -

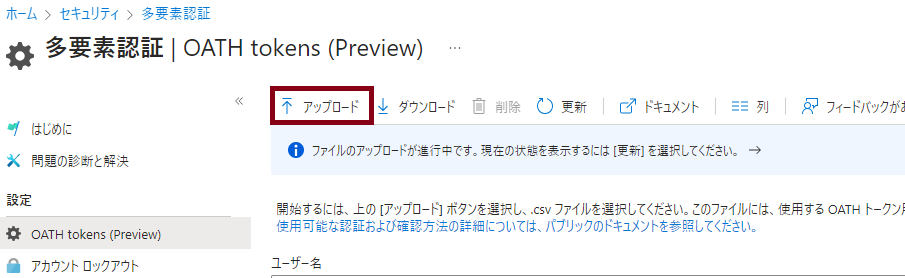

OAUTH tokens画面にて「アップロード」を選択

-

作成したCSVファイルをアップロード

-

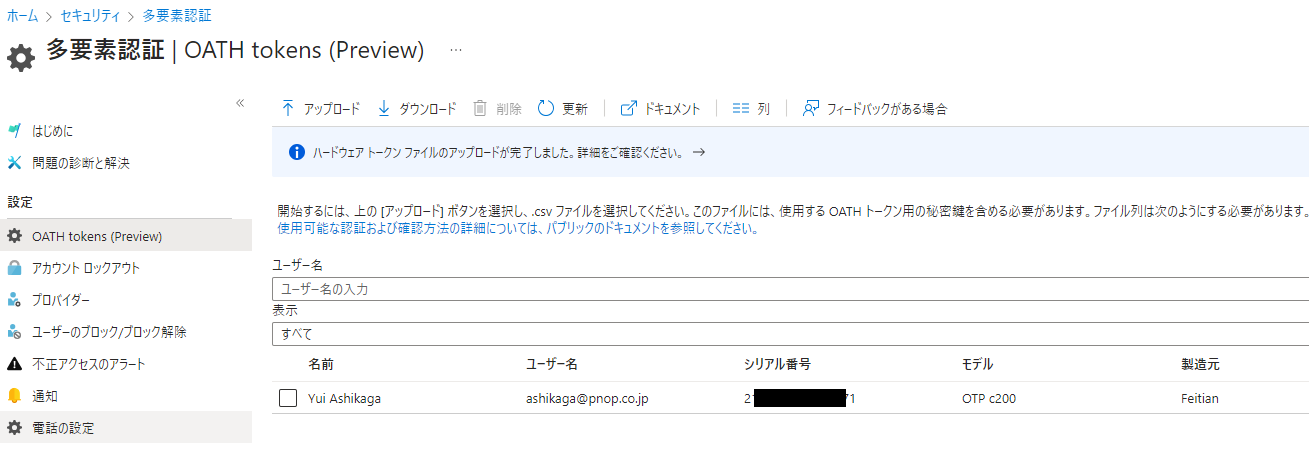

CSVファイルが正常に読み込まれた場合には、一覧にトークン情報が表示

-

トークン情報右列の「アクティブ化」を選択

-

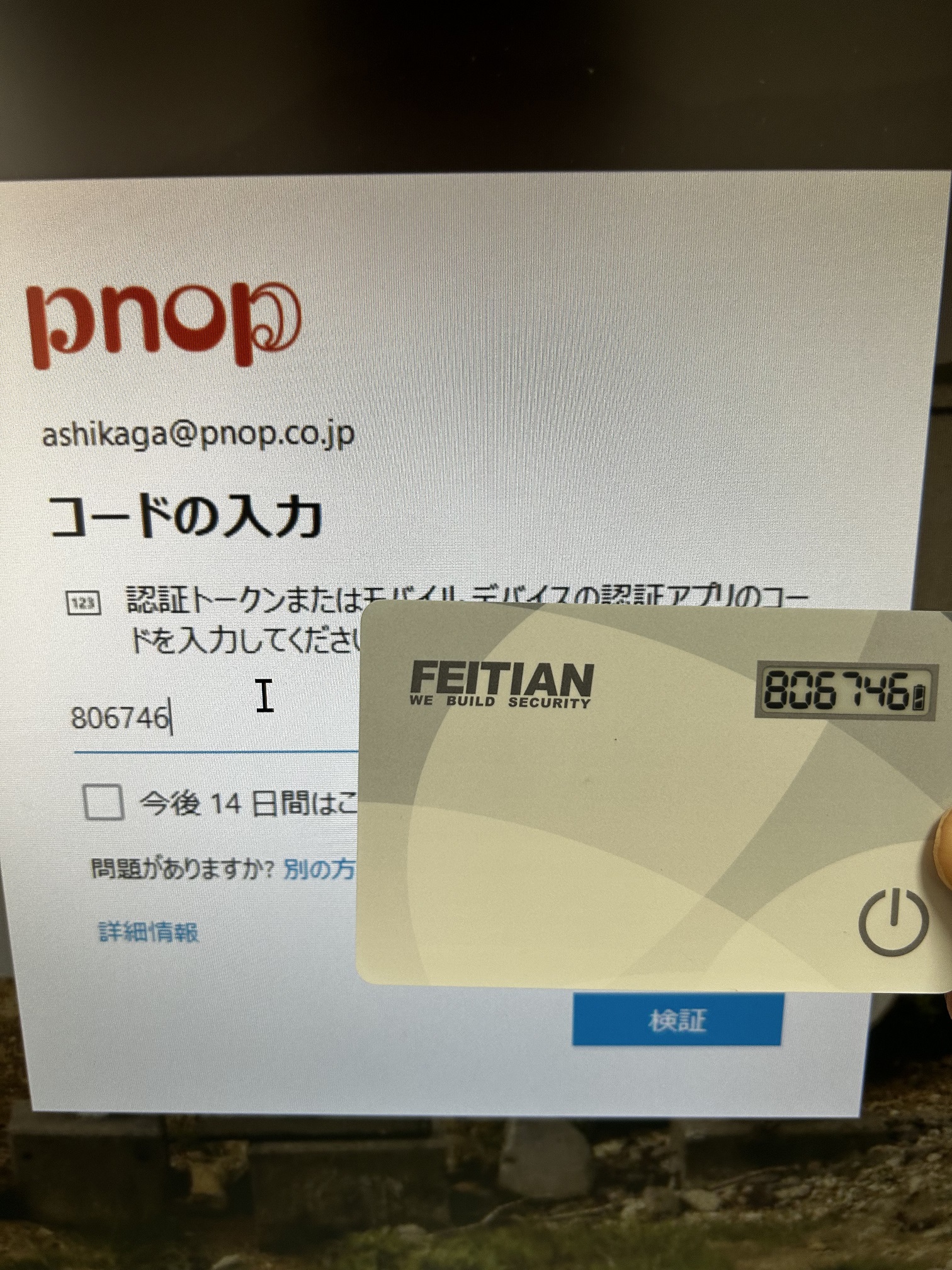

確認コードを求められるので、VC-N200Eの電源を入れ表示されているコードを入力

-

確認コードが正常であれば、アクティブ化欄にチェックが付きアクティブ化完了

動作確認

アクティブ化が終わったので動作確認を行います。

-

Entra IDを認証基盤とするアプリケーションにアクセス(今回はAzureポータルにアクセス)し、ユーザーID/パスワードを入力

-

IDの確認画面で「確認コードを使用する」を選択

-

確認コードを求められるので、VC-N200Eの電源を入れ表示されているコードを入力

-

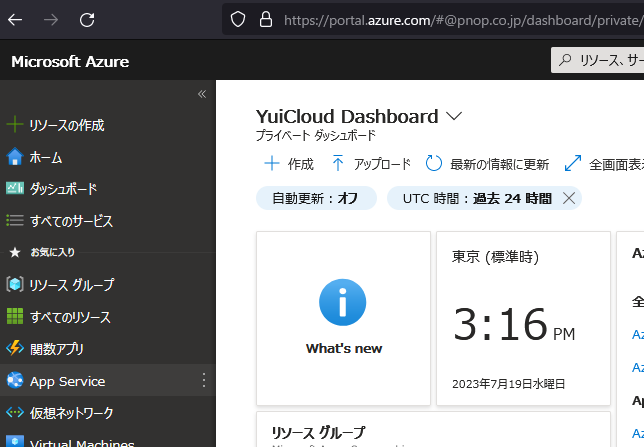

追加の認証が成功すれば、アプリケーションのトップページが表示され認証が完了

おわりに

過去3回にわたり「指紋認証付USB端末」「認証アプリ専用端末」「カード型端末」と飛天ジャパン様が提供する多様な多要素認証デバイスをご紹介しました。

ニーズによって様々な選択肢が取れることで多要素認証のハードルが下がるのはうれしいですね。